Der Ultimative Leitfaden zur E-Mail-Sicherheit: Schützen Sie Ihr Unternehmen 2025

Loading...

In der heutigen digitalen Landschaft ist E-Mail-Sicherheit zu einem der kritischsten Aspekte der Cybersicherheit für Unternehmen aller Größen geworden. Moderne E-Mail-Sicherheit ist essentiell für den Schutz vor zunehmend ausgeklügelten Cyber-Bedrohungen. Da Cyberkriminelle zunehmend ausgeklügelte Angriffsmethoden entwickeln, können die Kosten von E-Mail-Sicherheitsverletzungen Millionen erreichen und den Ruf irreparabel schädigen. Dieser umfassende Leitfaden bietet alles, was Sie benötigen, um robuste E-Mail-Sicherheit zu implementieren und Ihre Organisation vor aufkommenden Bedrohungen zu schützen.

Mit über 90% der Cyberangriffe, die über E-Mail beginnen, war die Notwendigkeit umfassender E-Mail-Sicherheit nie kritischer. Moderne E-Mail-Bedrohungen reichen von traditionellem Phishing bis hin zu fortgeschrittenen persistierenden Bedrohungen (APTs), die speziell darauf ausgelegt sind, selbst die ausgeklügeltsten Sicherheitsmaßnahmen zu umgehen. Dieser Leitfaden führt Sie durch jeden Aspekt der E-Mail-Sicherheit, von der Verständnis der Grundlagen bis zur Implementierung von Enterprise-Grade-Schutzlösungen.

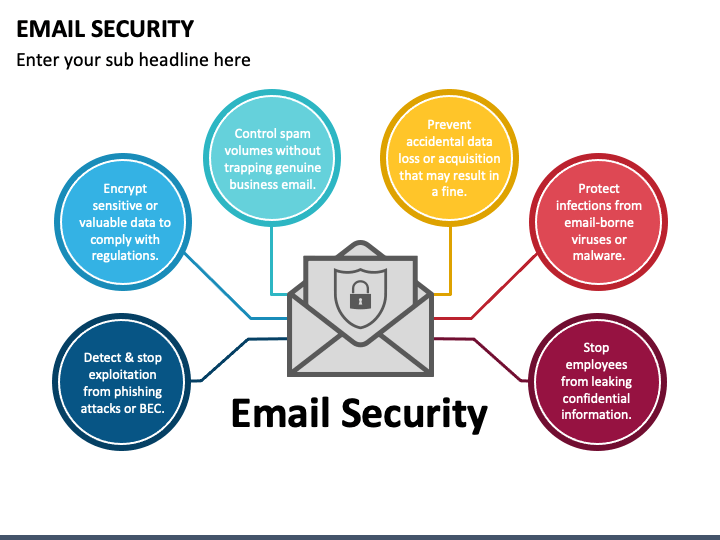

E-Mail-Sicherheit umfasst einen vielschichtigen Ansatz zum Schutz von E-Mail-Kommunikation vor unbefugtem Zugang, Inhaltsverlust und bösartigen Bedrohungen. Die moderne E-Mail-Sicherheit erfordert robuste Verteidigungen gegen eine sich ständig weiterentwickelnde Landschaft von Cyber-Bedrohungen, die von einfachen Spam-Filtern bis hin zu ausgeklügelten KI-gestützten Sicherheitssystemen reichen.

Die Komponenten effektiver E-Mail-Sicherheit umfassen:

Die Entwicklung der E-Mail-Sicherheit spiegelt die zunehmende Ausgereiftheit von Cyber-Bedrohungen wider. Während traditionelle E-Mail-Sicherheit sich auf grundlegende Spam-Filterung und Antivirus-Scanning konzentrierte, erfordern moderne Lösungen maschinelles Lernen, Verhaltensanalyse und Echtzeit-Bedrohungsintelligenz, um Zero-Day-Angriffe und fortgeschrittene Bedrohungen zu bekämpfen.

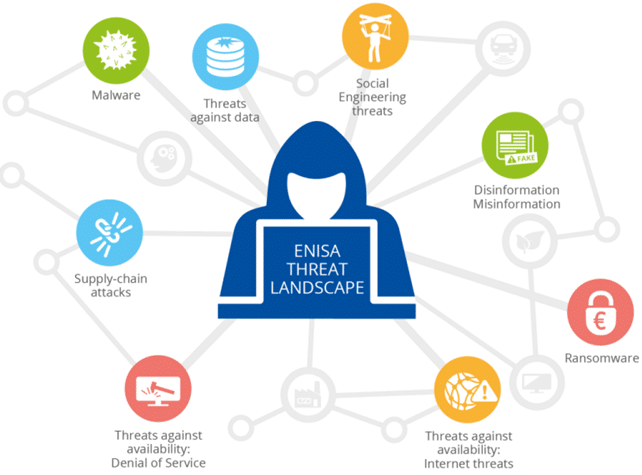

Das Verständnis der aktuellen Bedrohungslandschaft ist wesentlich für die Implementierung effektiver E-Mail-Sicherheit. Cyberkriminelle entwickeln kontinuierlich neue Techniken, um Sicherheitsmaßnahmen zu umgehen, was es für Organisationen entscheidend macht, über aufkommende Bedrohungen informiert zu bleiben.

Phishing bleibt die wichtigste E-Mail-Sicherheitsbedrohung und macht über 80% aller gemeldeten Sicherheitsvorfälle aus. Moderne Phishing-Angriffe sind hochgradig ausgeklügelt geworden und verwenden:

Die Komplexität moderner Phishing-Kampagnen erfordert fortgeschrittene E-Mail-Sicherheit-Lösungen, die über traditionelle Blacklist-Ansätze hinausgehen. KI-gestützte Systeme analysieren nun Inhalte, Absenderverhalten und kontextuelle Hinweise, um ausgeklügelte Phishing-Versuche zu identifizieren.

BEC-Angriffe repräsentieren einige der kostspieligsten E-Mail-Sicherheitsverletzungen und führen zu jährlichen Verlusten von über 26 Milliarden Dollar weltweit. Diese Angriffe beinhalten typischerweise:

Effektive E-Mail-Sicherheit gegen BEC erfordert mehrschichtige Verifikationsprotokoll und anomale Verhaltenskennung.

E-Mail bleibt ein primärer Vektor für Malware-Verteilung, wobei Angreifer zunehmend ausgeklügelte Verschleierungstechniken verwenden:

Robuste E-Mail-Sicherheit basiert auf ordnungsgemäß implementierten Authentifizierungsprotokollen, die die Identität von E-Mail-Absendern verifizieren und Domain-Spoofing verhindern. Diese Protokolle bilden die Grundlage moderner E-Mail-Sicherheitspraktiken.

SPF-Aufzeichnungen definieren, welche E-Mail-Server autorisiert sind, E-Mails im Namen einer Domain zu senden. Ordnungsgemäße SPF-Implementierung:

SPF-Aufzeichnungen sollten regelmäßig überprüft und aktualisiert werden, um Änderungen in der E-Mail-Infrastruktur widerzuspiegeln. Fehlkonfigurierte SPF-Aufzeichnungen können legitime E-Mails beeinträchtigen oder Sicherheitslücken schaffen.

DKIM verwendet digitale Signaturen zur Überprüfung, dass E-Mail-Nachrichten während der Übertragung nicht verändert wurden:

DKIM-Implementierung erfordert ordnungsgemäße Schlüsselverwaltung und regelmäßige Rotation zur Aufrechterhaltung der Sicherheit.

DMARC baut auf SPF und DKIM auf und bietet Politikdurchsetzung und Berichterstattung:

DMARC-Implementierung sollte schrittweise erfolgen, beginnend mit Überwachungsmodi, bevor zu Durchsetzungsrichtlinien übergegangen wird.

E-Mail-Verschlüsselung ist entscheidend für den Schutz sensibler Informationen während der Übertragung und Speicherung. Moderne Verschlüsselungsimplementierungen müssen sowohl Sicherheit als auch Benutzerfreundlichkeit ausbalancieren, um Adoption und Compliance sicherzustellen.

TLS-Verschlüsselung schützt E-Mails während der Übertragung zwischen E-Mail-Servern:

Ordnungsgemäße TLS-Implementierung erfordert gültige SSL-Zertifikate und regelmäßige Updates zur Aufrechterhaltung der Kryptographie-Standards.

End-to-End-Verschlüsselung stellt sicher, dass nur beabsichtigte Empfänger E-Mail-Inhalte entschlüsseln können:

Die Implementierung von End-to-End-Verschlüsselung erfordert sorgfältige Planung für Schlüsselverwaltung, Benutzer-Onboarding und Kompatibilität.

DLP-Systeme identifizieren und schützen sensible Informationen in E-Mail-Kommunikation:

Effektive DLP-Implementierung erfordert ausgewogene Politiken, die Sicherheit maximieren und gleichzeitig Arbeitsunterbrechungen minimieren.

Enterprise E-Mail-Sicherheit erfordert umfassende Lösungen, die sich in bestehende IT-Infrastrukturen integrieren und gleichzeitig erweiterte Bedrohungsschutz bieten. Moderne Enterprise-Lösungen nutzen maschinelles Lernen, Verhaltensanalyse und Bedrohungsintelligenz für proaktiven Schutz.

SEGs fungieren als erste Verteidigungslinie gegen eingehende E-Mail-Bedrohungen:

Führende SEG-Lösungen integrieren KI-gestützte Bedrohungskennung und Echtzeit-Bedrohungsintelligenz für verbesserte Erkennungsraten.

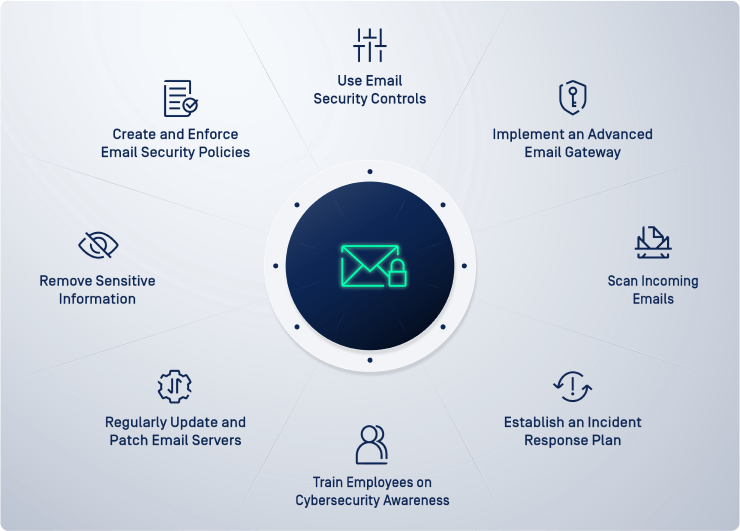

Cloud-basierte E-Mail-Sicherheit bietet skalierbare, verwaltete Schutzlösungen:

Cloud-basierte Lösungen bieten oft bessere Bedrohungskennung aufgrund ihrer Fähigkeit, Daten aus mehreren Quellen zu analysieren.

Integrierte Sicherheitsplattformen kombinieren mehrere Schutzfunktionen in einheitlichen Lösungen:

KI-gestützte E-Mail-Sicherheit repräsentiert die nächste Generation des Bedrohungsschutzes und nutzt maschinelles Lernen und Verhaltensanalyse zur Identifizierung und Minderung aufkommender Bedrohungen in Echtzeit.

Verhaltensbasierte Sicherheit analysiert E-Mail-Muster zur Identifizierung verdächtiger Aktivitäten:

Verhaltensanalyse ist besonders effektiv gegen Zero-Day-Bedrohungen und ausgeklügelte Angriffe, die traditionelle signaturbasierte Erkennung umgehen.

NLP-Technologien analysieren E-Mail-Inhalte zur Identifizierung subtiler Bedrohungsindikatoren:

NLP-gestützte E-Mail-Sicherheit kann subtile Social-Engineering-Versuche identifizieren, die Menschen möglicherweise übersehen.

Predictive Analytics nutzen historische Daten zur Antizipation und Verhinderung zukünftiger Angriffe:

E-Mail-Sicherheits-Compliance ist entscheidend für Organisationen, die in regulierten Branchen operieren. Verschiedene Vorschriften erfordern spezifische E-Mail-Sicherheitsmaßnahmen und Dokumentationspraktiken.

GDPR-Compliance erfordert umfassende Datenschutzmaßnahmen für E-Mail-Kommunikation:

GDPR-konforme E-Mail-Sicherheit erfordert robuste Zugangskontrollen, Verschlüsselung und Auditierungsfähigkeiten.

HIPAA-Compliance verlangt spezielle Schutzmaßnahmen für Gesundheitsinformationen:

SOX-Compliance erfordert E-Mail-Aufbewahrung und -Sicherheit für Finanzorganisationen:

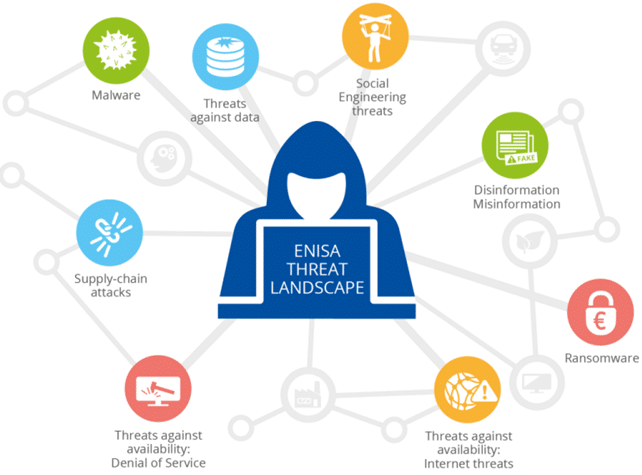

Die Implementierung umfassender E-Mail-Sicherheit erfordert die Befolgung etablierter bewährter Verfahren, die mehrschichtige Verteidigung, Benutzerbildung und kontinuierliche Verbesserung kombinieren.

Defense-in-Depth implementiert mehrere Sicherheitsschichten:

Zero Trust-Prinzipien gelten für E-Mail-Sicherheit:

Sicherheitsbewusstsein-Training ist entscheidend für effektive E-Mail-Sicherheit:

Effektive E-Mail-Sicherheit erfordert umfassende Incident Response-Pläne, die schnelle Erkennung, Eindämmung und Wiederherstellung von E-Mail-Sicherheitsereignissen ermöglichen.

E-Mail-Incident-Response sollte spezifische Verfahren umfassen:

E-Mail-Forensik erfordert spezialisierte Tools und Techniken:

E-Mail-Continuity-Planung stellt sicher, dass E-Mail-Dienste während Sicherheitsereignissen verfügbar bleiben:

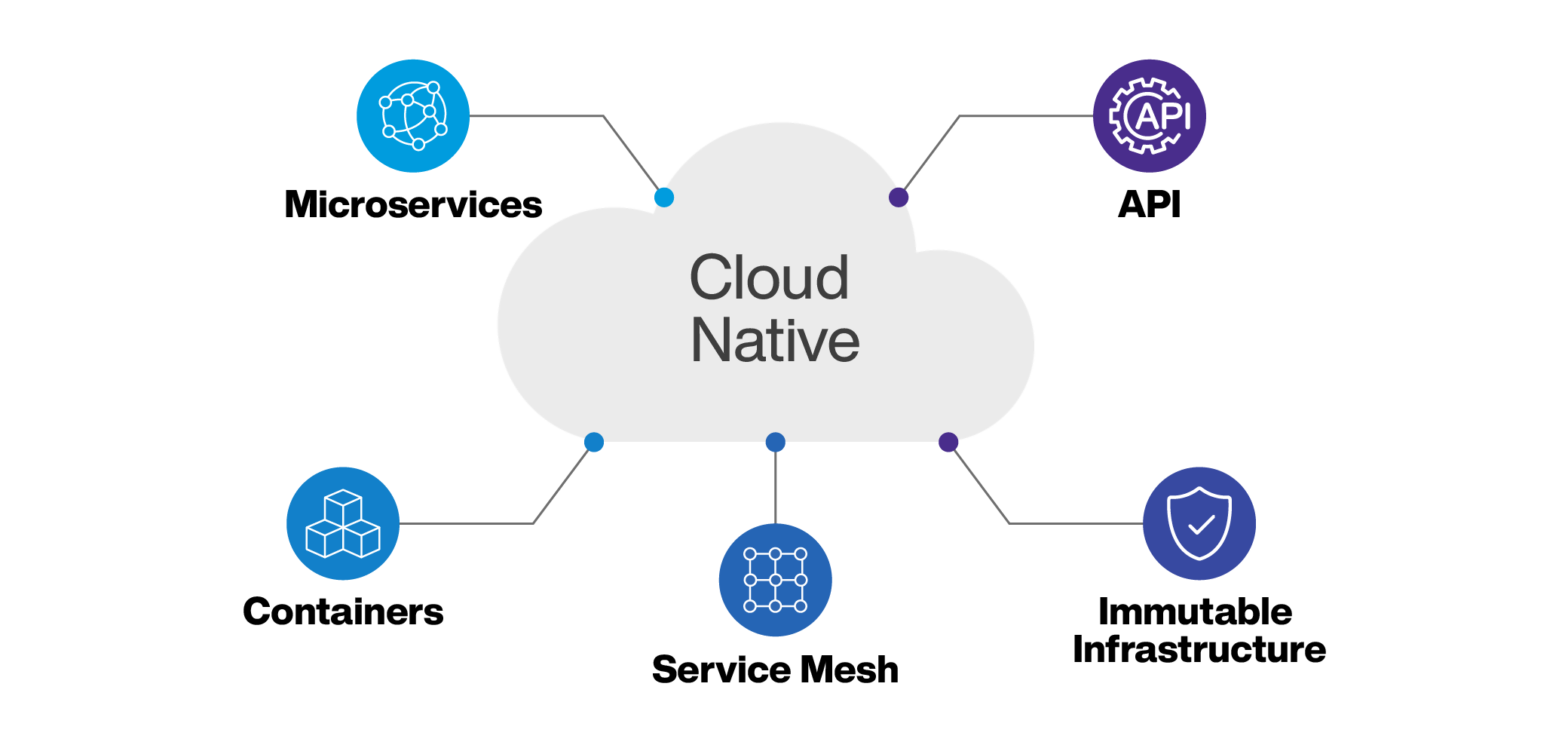

Die Zukunft der E-Mail-Sicherheit wird von aufkommenden Technologien geprägt, die verbessertes Bedrohungsschutz und Benutzerfreundlichkeit bieten. Das Verständnis dieser Trends hilft Organisationen bei der Planung zukünftiger Sicherheitsinvestitionen.

Post-Quantum-Kryptographie bereitet sich auf die Bedrohung durch Quantencomputing vor:

Nächste Generation KI wird E-Mail-Sicherheit transformieren:

Blockchain-Technologie könnte E-Mail-Authentifizierung revolutionieren:

Die erfolgreiche Implementierung von E-Mail-Sicherheit in Enterprise-Umgebungen erfordert strategische Planung, schrittweise Rollouts und kontinuierliche Optimierung.

E-Mail-Sicherheits-Bewertung sollte umfassen:

Phasen-Rollout minimiert Störungen und ermöglicht Anpassungen:

Benutzerakzeptanz ist entscheidend für den Erfolg der E-Mail-Sicherheit:

Effektive E-Mail-Sicherheit erfordert kontinuierliche Überwachung, regelmäßige Wartung und proaktive Verbesserungen, um sich entwickelnden Bedrohungen einen Schritt voraus zu sein.

Kontinuierliche Überwachung sollte umfassen:

Periodische Sicherheitsbewertungen stellen sicher, dass E-Mail-Sicherheit effektiv bleibt:

E-Mail-Sicherheitsprogramme sollten sich kontinuierlich weiterentwickeln:

E-Mail-Sicherheit bleibt ein kritischer Bestandteil umfassender Cybersicherheitsstrategien. Da sich Bedrohungen weiterentwickeln und Angreifer zunehmend ausgeklügelte Techniken einsetzen, müssen Organisationen robuste, mehrschichtige E-Mail-Sicherheit-Lösungen implementieren, die fortgeschrittene Technologien mit bewährten Sicherheitspraktiken kombinieren.

Der Erfolg der E-Mail-Sicherheit hängt nicht nur von der Technologie ab, sondern auch von umfassender Benutzerbildung, ordnungsgemäßer Implementierung und kontinuierlicher Verbesserung. Organisationen, die in umfassende E-Mail-Sicherheit-Programme investieren, werden ihre kritischen Daten besser schützen, regulatorische Compliance aufrechterhalten und kostspielige Sicherheitsverletzungen verhindern.

Während wir in die Zukunft blicken, werden aufkommende Technologien wie KI, maschinelles Lernen und Quantum-resistente Kryptographie E-Mail-Sicherheit weiter verbessern. Organisationen, die heute in moderne E-Mail-Sicherheit-Lösungen investieren und gleichzeitig zukünftige Entwicklungen planen, werden am besten positioniert sein, um ihre digitale Kommunikation vor sich entwickelnden Cyber-Bedrohungen zu schützen.

Bereit, Ihre E-Mail-Sicherheit zu stärken? Beginnen Sie mit einer umfassenden Bewertung Ihrer aktuellen E-Mail-Sicherheitslage und entwickeln Sie einen strategischen Plan für die Implementierung der in diesem Leitfaden beschriebenen Lösungen. Denken Sie daran, dass effektive E-Mail-Sicherheit eine kontinuierliche Reise ist, keine einmalige Implementierung.

F: Was sind die wichtigsten Komponenten eines umfassenden E-Mail-Sicherheitsprogramms? A: Ein umfassendes E-Mail-Sicherheit-Programm sollte Secure Email Gateways, Authentifizierungsprotokolle (SPF, DKIM, DMARC), Verschlüsselung, DLP, Benutzerbildung und Incident Response-Planung umfassen. Diese Komponenten arbeiten zusammen, um mehrschichtige Verteidigung gegen verschiedene E-Mail-Bedrohungen zu bieten.

F: Wie oft sollten E-Mail-Sicherheitsrichtlinien überprüft und aktualisiert werden? A: E-Mail-Sicherheitsrichtlinien sollten mindestens jährlich überprüft werden, aber auch nach größeren Sicherheitsereignissen, organisatorischen Änderungen oder der Einführung neuer Technologien. Regelmäßige Überprüfungen stellen sicher, dass Richtlinien mit sich entwickelnden Bedrohungen und Geschäftsanforderungen relevant bleiben.

F: Welche Rolle spielt künstliche Intelligenz in der modernen E-Mail-Sicherheit? A: KI spielt eine zunehmend wichtige Rolle in der E-Mail-Sicherheit durch Verhaltensanalyse, Anomalie-Erkennung, Verarbeitung natürlicher Sprache und prädiktive Analytik. KI-gestützte Systeme können subtile Bedrohungen identifizieren, die traditionelle Sicherheitsmaßnahmen möglicherweise übersehen, und bieten proaktiven Schutz gegen Zero-Day-Angriffe.

F: Wie können kleine Unternehmen kostengünstigen E-Mail-Sicherheitsschutz implementieren? A: Kleine Unternehmen können mit Cloud-basierten E-Mail-Sicherheit-Lösungen beginnen, die kostengünstige, verwaltete Sicherheit bieten. Die Implementierung grundlegender Authentifizierungsprotokolle, regelmäßige Benutzerbildung und die Nutzung integrierter Sicherheitsfunktionen in E-Mail-Plattformen können erheblichen Schutz bieten, ohne große Investitionen zu erfordern.

F: Was sind die häufigsten Fehler bei der E-Mail-Sicherheitsimplementierung? A: Häufige Fehler umfassen unzureichende Benutzerbildung, Vertrauen in eine einzige Sicherheitsschicht, vernachlässigte Incident Response-Planung, fehlkonfigurierte Authentifizierungsprotokolle und versäumte regelmäßige Sicherheitsbewertungen. Erfolgreiche E-Mail-Sicherheit erfordert einen ganzheitlichen Ansatz, der Technologie, Prozesse und Menschen adressiert.

F: Wie bereiten sich Organisationen auf E-Mail-Sicherheitsbedrohungen der Zukunft vor? A: Organisationen sollten in adaptive E-Mail-Sicherheit-Lösungen investieren, die maschinelles Lernen und KI nutzen, über aufkommende Bedrohungen informiert bleiben, Quantum-resistente Kryptographie planen und flexible Sicherheitsarchitekturen aufrechterhalten, die sich an neue Technologien und Bedrohungen anpassen können.

Suchen Sie weitere Anleitungen zur E-Mail-Fehlerbehebung und -Verwaltung? Schauen Sie sich diese verwandten Artikel an:

Meistern Sie KI-Kommunikation mit unserem umfassenden Leitfaden. Lernen Sie über KI-Kommunikationstechnologien, Implementierungsstrategien, Anwendungen, Vorteile, Herausforderungen und Zukunftstrends für Unternehmen und Einzelpersonen, die KI-Kommunikationsexzellenz anstreben.

📖 Guides

Meistern Sie die Unternehmensproduktivität mit unserem umfassenden Leitfaden. Lernen Sie bewährte Strategien, unverzichtbare Tools und Best Practices, um die Effizienz zu steigern, die Rentabilität zu erhöhen und nachhaltiges Wachstum zu erreichen.

📖 Guides

Meistern Sie die Teamproduktivität mit bewährten Strategien, wesentlichen Tools und praktischen Umsetzungstipps. Lernen Sie, wie Sie die Leistung Ihres Teams steigern, die Zusammenarbeit verbessern und außergewöhnliche Ergebnisse erzielen.

📖 Guides