Le Guide Ultime de la Sécurité Email : Protégez Votre Entreprise en 2025

Loading...

Dans le paysage numérique d'aujourd'hui, la sécurité email est devenue l'un des aspects les plus critiques de la cybersécurité pour les entreprises de toutes tailles. Avec les cybercriminels ciblant de plus en plus les systèmes de messagerie par des attaques sophistiquées, la mise en place de mesures de protection robustes n'est plus optionnelle—c'est essentiel pour la survie de l'entreprise. La sécurité email englobe une approche globale pour protéger les communications email contre l'accès non autorisé, les violations de données et les attaques malveillantes.

Ce guide ultime de la sécurité email fournit tout ce que vous devez savoir sur la protection de l'infrastructure email de votre organisation. De la compréhension des dernières menaces à l'implémentation de solutions de sécurité avancées, ce guide vous aidera à construire une forteresse autour de vos communications email. Que vous soyez propriétaire d'une petite entreprise ou professionnel de la sécurité d'entreprise, maîtriser ces stratégies de protection est crucial pour protéger les informations sensibles et maintenir la continuité des affaires.

L'importance de la sécurité email ne peut être sous-estimée dans notre monde interconnecté. Avec l'email servant de canal de communication principal pour la plupart des entreprises, il est devenu le vecteur d'attaque privilégié des cybercriminels. Des stratégies de protection efficaces peuvent prévenir les violations de données, protéger les informations client et faire économiser aux organisations des millions en dommages potentiels et amendes réglementaires.

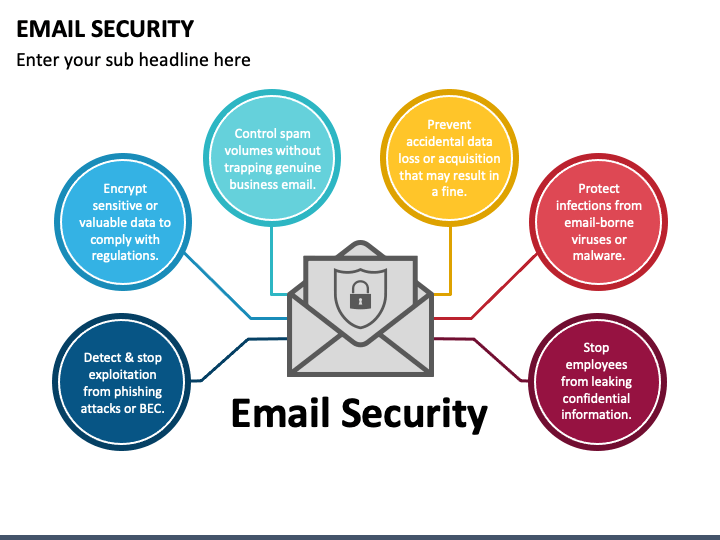

La sécurité email fait référence aux mesures collectives, protocoles et technologies conçus pour protéger les comptes et communications email contre l'accès non autorisé, la perte ou la compromission. Les solutions modernes de sécurité email vont au-delà du simple filtrage de spam pour fournir une protection complète contre les cybermenaces sophistiquées qui ciblent les systèmes de messagerie.

La fondation d'une protection efficace réside dans la compréhension que les communications email sont intrinsèquement vulnérables. Les protocoles email traditionnels n'ont pas été conçus avec la sécurité à l'esprit, rendant les améliorations de sécurité email essentielles pour protéger les communications d'affaires sensibles. Le paysage des menaces de sécurité email d'aujourd'hui nécessite une approche multicouche qui aborde les menaces à chaque niveau de la communication email.

Les composants clés de la sécurité email complète incluent :

L'impact commercial d'une protection inadéquate peut être dévastateur. Les organisations sans mesures appropriées de sécurité email font face à des risques accrus de violations de données, pertes financières et dommages à la réputation. Les études montrent que les attaques basées sur l'email représentent plus de 90% des violations cyber réussies, soulignant l'importance critique des implémentations robustes de sécurité email.

Les stratégies de protection efficaces sauvegardent plus que les communications email—elles protègent des écosystèmes d'affaires entiers. Quand la sécurité email est correctement implémentée, elle crée une barrière protectrice qui empêche les cybercriminels d'accéder aux données sensibles, de perturber les opérations ou de compromettre la confiance des clients.

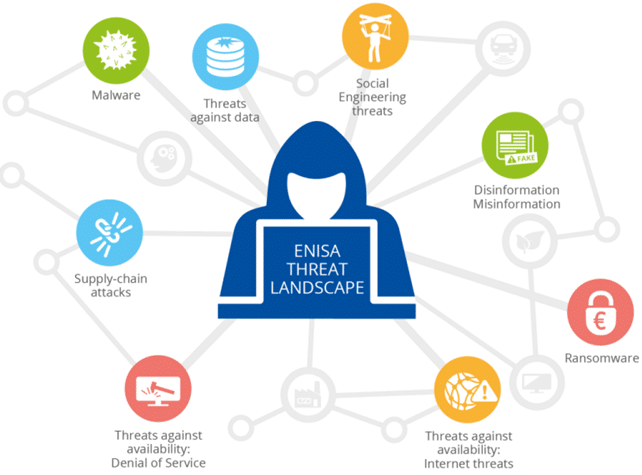

Le paysage des menaces continue d'évoluer rapidement, avec les cybercriminels développant des méthodes d'attaque de plus en plus sophistiquées qui défient les défenses traditionnelles de sécurité email. Comprendre ces menaces est essentiel pour implémenter des stratégies de protection efficaces qui peuvent s'adapter aux risques émergents.

Le phishing reste la menace la plus répandue pour la sécurité email, avec les attaquants utilisant des techniques de plus en plus sophistiquées pour contourner les filtres de sécurité. Les attaques de phishing modernes ciblant les systèmes email incluent le spear phishing, les attaques de whaling et les schémas de compromission d'email d'affaires (BEC) qui peuvent dévaster les organisations manquant de mesures de protection appropriées.

Techniques de phishing avancées défiant la sécurité email :

Les attaques BEC représentent l'une des menaces les plus financièrement dommageables aux systèmes de sécurité email. Ces attaques sophistiquées contournent les mesures traditionnelles de sécurité email en imitant des dirigeants ou fournisseurs de confiance pour demander des virements frauduleux ou informations sensibles. Les solutions efficaces de sécurité email doivent inclure des mécanismes d'authentification et vérification avancés pour prévenir les attaques BEC.

Le malware livré par email continue de défier les systèmes de sécurité email, avec les attaques de ransomware causant des milliards de dommages annuellement. Les solutions modernes de protection de sécurité email doivent détecter et bloquer le malware sophistiqué qui utilise des techniques d'évasion avancées pour contourner les filtres de sécurité traditionnels.

Les menaces internes et fuites de données accidentelles posent des défis significatifs aux organisations de sécurité email. Les entreprises ont besoin de solutions de sécurité email qui peuvent surveiller les communications sortantes et empêcher les données sensibles de quitter l'organisation par les canaux email.

L'implémentation d'une sécurité email efficace nécessite une approche multicouche qui combine diverses technologies et solutions. Les architectures de sécurité modernes intègrent plusieurs mécanismes de protection pour créer des systèmes de défense complets qui peuvent adresser divers vecteurs de menaces.

Les Passerelles Email Sécurisées servent de première ligne de défense dans les architectures de protection. Ces solutions scannent les emails entrants et sortants pour les menaces, utilisant des moteurs de détection avancés pour identifier et bloquer le contenu malveillant avant qu'il n'atteigne les utilisateurs. Les passerelles leaders incorporent l'apprentissage automatique et l'IA pour améliorer la précision de détection des menaces.

Fonctionnalités clés des passerelles avancées de sécurité email :

Les protocoles d'authentification email forment l'épine dorsale des stratégies modernes de sécurité email. Ces protocoles vérifient l'authenticité des expéditeurs d'emails et aident à prévenir les attaques de spoofing qui peuvent compromettre les communications. L'implémentation d'une authentification email appropriée est essentielle pour maintenir la sécurité et la délivrabilité.

Protocoles d'authentification email essentiels :

SPF (Sender Policy Framework) : Définit les adresses IP d'envoi autorisées pour les domaines, aidant les systèmes de sécurité à vérifier les expéditeurs légitimes et rejeter les emails usurpés.

DKIM (DomainKeys Identified Mail) : Ajoute des signatures cryptographiques aux emails, permettant aux systèmes de sécurité email de vérifier l'intégrité du message et l'authenticité de l'expéditeur.

DMARC (Domain-based Message Authentication, Reporting & Conformance) : Fournit un cadre de politique pour gérer les échecs d'authentification, donnant aux organisations le contrôle sur leur posture de sécurité.

Le chiffrement représente un composant critique des stratégies complètes de sécurité email. Les solutions modernes offrent plusieurs options de chiffrement pour protéger les communications sensibles à la fois en transit et au repos.

Types de chiffrement email pour la sécurité email :

L'avenir de la sécurité email réside dans les technologies avancées qui peuvent s'adapter aux menaces évolutives et fournir une protection proactive. Les solutions modernes exploitent l'intelligence artificielle, l'apprentissage automatique et l'analyse comportementale pour détecter et prévenir les attaques sophistiquées que les méthodes traditionnelles pourraient manquer.

L'intelligence artificielle révolutionne la sécurité email en permettant aux systèmes d'apprendre des modèles d'attaque et de s'adapter automatiquement aux nouvelles menaces. Les solutions alimentées par l'IA peuvent analyser de vastes quantités de données pour identifier des indicateurs subtils de compromission que les analystes humains pourraient négliger.

Capacités IA améliorant la sécurité email :

Les algorithmes d'apprentissage automatique améliorent continuellement l'efficacité de la sécurité email en apprenant des nouvelles menaces et modèles d'attaque. Ces systèmes de sécurité email améliorent la protection en réduisant les faux positifs tout en améliorant les taux de détection pour les attaques sophistiquées.

Les principes Zero Trust transforment les architectures de sécurité email en assumant qu'aucune communication n'est intrinsèquement digne de confiance. Les modèles de sécurité email Zero Trust vérifient chaque email et interaction utilisateur, fournissant une protection renforcée contre les menaces externes et les risques internes.

Des mécanismes d'authentification forts sont fondamentaux pour les stratégies efficaces de sécurité email. L'authentification multi-facteurs (MFA) améliore significativement la protection de sécurité email en exigeant plusieurs facteurs de vérification avant d'accorder l'accès aux systèmes email.

L'implémentation MFA devrait être une priorité pour toute organisation sérieuse concernant la sécurité email. Les stratégies modernes de sécurité email incorporent divers facteurs d'authentification incluant ce que vous savez (mots de passe), ce que vous avez (tokens), et ce que vous êtes (biométrie).

Les implémentations avancées de sécurité email utilisent des politiques d'accès conditionnel qui évaluent les facteurs de risque avant d'accorder l'accès email. Ces politiques améliorent la sécurité en considérant des facteurs comme la localisation, le type d'appareil et les modèles de comportement utilisateur.

Les technologies de Prévention de Perte de Données (DLP) jouent un rôle crucial dans les stratégies modernes de sécurité email en surveillant et contrôlant le mouvement de données sensibles à travers les canaux email. Les implémentations efficaces incluent des capacités DLP complètes qui préviennent les fuites de données accidentelles ou intentionnelles.

Les solutions modernes intègrent des capacités DLP pour scanner les emails sortants pour les informations sensibles comme les numéros de cartes de crédit, numéros de sécurité sociale et données propriétaires. Ces fonctionnalités aident les organisations à maintenir la conformité et protéger les informations sensibles.

Les implémentations doivent adresser diverses exigences réglementaires incluant GDPR, HIPAA, SOX et standards spécifiques à l'industrie. Les solutions de sécurité email focalisées sur la conformité fournissent les pistes d'audit, politiques de rétention et contrôles de confidentialité requis par les cadres réglementaires.

Fonctionnalités de conformité clés dans la sécurité email :

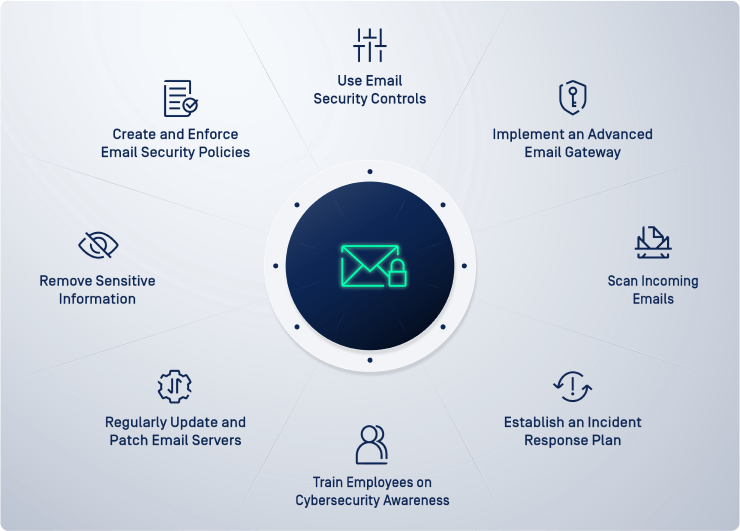

Les implémentations réussies nécessitent plus que juste la technologie—elles ont besoin de stratégies complètes qui adressent les personnes, processus et technologie. Suivre les meilleures pratiques de sécurité email assure que les organisations maximisent leurs investissements de sécurité et minimisent l'exposition aux risques.

Les facteurs humains représentent le maillon le plus faible dans beaucoup d'implémentations de sécurité. Les stratégies complètes incluent des programmes réguliers de formation utilisateur et sensibilisation qui aident les employés à reconnaître et répondre appropriément aux menaces email.

Sujets essentiels de formation à la sécurité email :

Les organisations ont besoin de politiques claires qui définissent l'utilisation acceptable, exigences de sécurité et procédures de réponse aux incidents. Les politiques de sécurité email bien définies fournissent la fondation pour des pratiques de sécurité cohérentes à travers l'organisation.

Les évaluations continues aident les organisations à identifier les vulnérabilités et améliorer leur posture de sécurité. Les audits réguliers devraient évaluer les contrôles techniques, conformité aux politiques et niveaux de sensibilisation utilisateur.

Même avec des mesures robustes de sécurité email en place, les organisations doivent être préparées à répondre aux incidents de sécurité. Les stratégies efficaces incluent des plans de réponse aux incidents complets qui minimisent les dommages et permettent une récupération rapide des attaques.

La surveillance continue est essentielle pour une réponse efficace aux incidents. Les solutions modernes fournissent des alertes en temps réel et des capacités de réponse automatisées qui aident les organisations à détecter et répondre rapidement aux menaces.

Quand des incidents de sécurité se produisent, les organisations ont besoin de capacités forensiques pour comprendre la portée et l'impact des attaques. Les solutions avancées fournissent des outils de journalisation et analyse détaillés qui supportent l'investigation d'incidents et les exigences légales.

Les plans de réponse aux incidents doivent inclure des procédures de récupération qui restaurent les opérations normales rapidement tout en prévenant la réinfection. La planification de continuité d'affaires assure que les communications email peuvent continuer même pendant les incidents de sécurité.

Le paysage de sécurité continue d'évoluer avec de nouvelles technologies et vecteurs de menaces. Comprendre les tendances futures aide les organisations à se préparer aux défis et opportunités émergents dans la protection email.

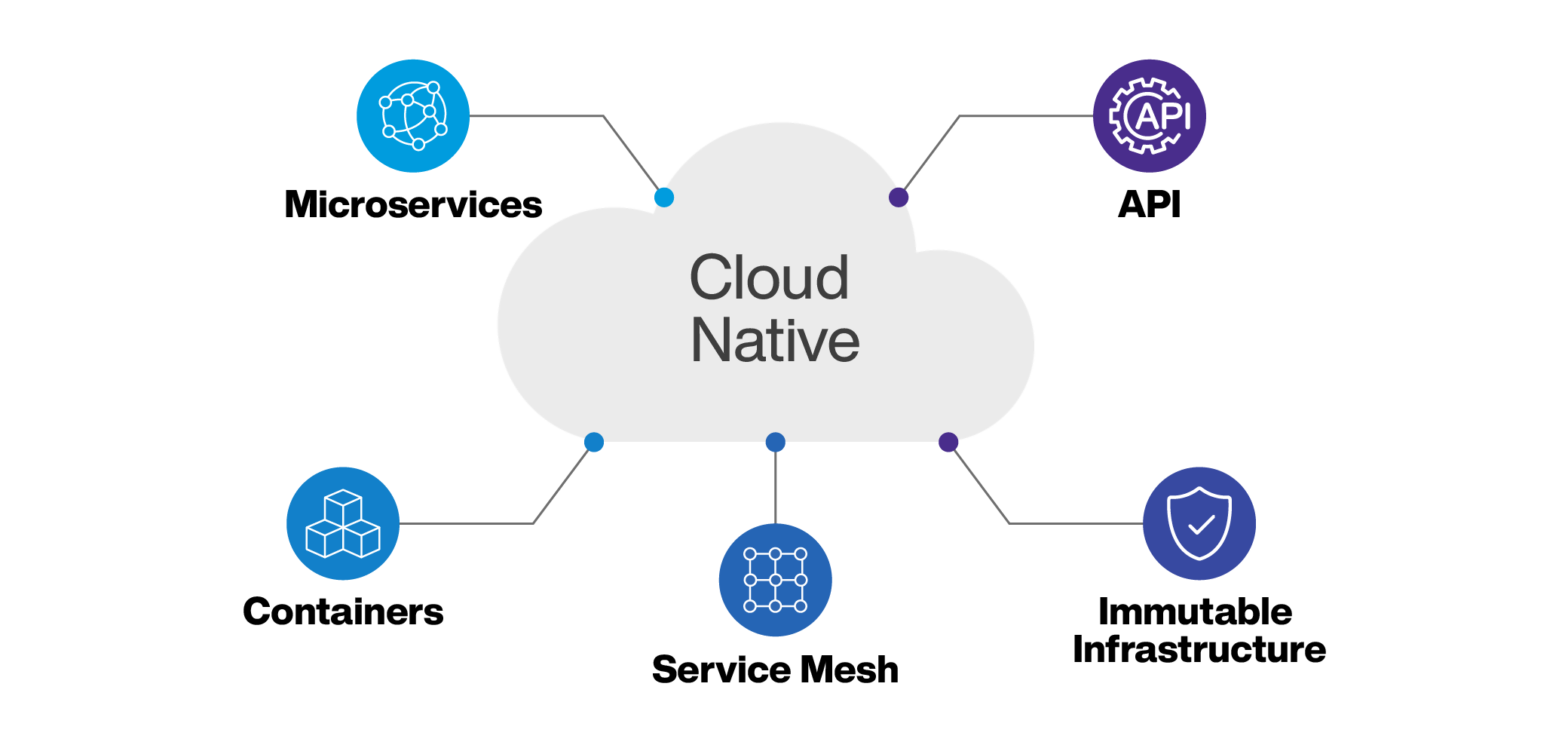

Les solutions basées cloud offrent évolutivité, flexibilité et capacités avancées que les systèmes sur site traditionnels ne peuvent égaler. L'avenir de la protection email réside dans les architectures natives cloud qui peuvent s'adapter rapidement aux nouvelles menaces.

Les solutions modernes s'appuient de plus en plus sur les intégrations API qui permettent une connectivité transparente avec d'autres outils de sécurité et applications d'affaires. Les architectures basées API fournissent plus de flexibilité et options de personnalisation.

Alors que l'informatique quantique avance, les solutions de sécurité email doivent se préparer aux méthodes de chiffrement résistantes aux quantiques. Les implémentations futures devront incorporer la cryptographie post-quantique pour maintenir la protection à long terme.

Les organisations ont besoin de métriques pour évaluer l'efficacité de leurs investissements de sécurité et identifier les zones d'amélioration. Les programmes de mesure complets suivent à la fois les métriques techniques et les résultats d'affaires.

La mesure efficace inclut des métriques techniques et d'affaires qui démontrent la valeur des investissements de sécurité. Les organisations devraient suivre des métriques comme les taux de détection de menaces, taux de faux positifs et temps de réponse aux incidents.

Métriques essentielles de sécurité email :

Calculer le retour sur investissement pour la sécurité aide les organisations à justifier les dépenses de sécurité et optimiser leurs portefeuilles de sécurité. Les calculs ROI de sécurité email devraient considérer à la fois les coûts directs et les pertes évitées des attaques prévenues.

Sélectionner les solutions appropriées nécessite une évaluation soigneuse des besoins organisationnels, exigences techniques et contraintes budgétaires. Le marché offre des options diverses allant du filtrage spam de base aux plateformes de sécurité complètes.

Lors de l'évaluation des fournisseurs, les organisations devraient considérer des facteurs comme la précision de détection, facilité de gestion, capacités d'intégration et qualité du support. Les meilleures solutions fournissent une protection complète tout en minimisant la charge administrative.

Les implémentations réussies nécessitent une planification soigneuse qui adresse les facteurs techniques, opérationnels et organisationnels. Les plans d'implémentation devraient inclure des stratégies de migration, formation utilisateur et surveillance de performance.

Les investissements de sécurité devraient être vus comme des facilitateurs d'affaires plutôt que juste des centres de coûts. Les organisations devraient considérer le coût total de possession incluant les coûts de licence, implémentation et gestion continue lors de la budgétisation pour la protection.

La sécurité email représente l'un des investissements les plus critiques que les organisations puissent faire dans leur posture de cybersécurité. Avec l'email servant de vecteur d'attaque principal pour les cybercriminels, implémenter des mesures complètes de sécurité email est essentiel pour protéger les données sensibles, maintenir la continuité d'affaires et préserver la confiance des clients.

La clé du succès de la sécurité email réside dans l'adoption d'une approche multicouche qui combine technologie avancée avec politiques fortes et éducation utilisateur. Les organisations qui investissent dans des solutions de sécurité complètes et suivent les meilleures pratiques réduisent significativement leur risque d'attaques cyber réussies et violations de données.

Alors que le paysage des menaces continue d'évoluer, les stratégies de sécurité doivent s'adapter pour adresser les nouveaux défis et opportunités. En restant informées des menaces et technologies émergentes, les organisations peuvent maintenir des postures de protection efficaces qui sauvegardent contre les risques actuels et futurs.

L'investissement dans une sécurité email robuste porte ses fruits à travers une exposition réduite aux risques, une posture de conformité améliorée et une résilience d'affaires renforcée. Les organisations qui priorisent la protection email se positionnent pour le succès dans un environnement cyber de plus en plus dangereux.

Prêt à renforcer votre sécurité email ? Commencez par évaluer votre posture de sécurité actuelle et identifier les zones d'amélioration. La bonne stratégie de sécurité email peut transformer la posture de sécurité de votre organisation et fournir la tranquillité d'esprit dans le paysage numérique rempli de menaces d'aujourd'hui.

Q: Quels sont les composants les plus importants de la sécurité email ? R: Les composants les plus critiques incluent les passerelles email sécurisées, protocoles d'authentification email (SPF, DKIM, DMARC), chiffrement, authentification multi-facteurs et formation de sensibilisation utilisateur. La protection complète nécessite une approche multicouche adressant tous les vecteurs d'attaque potentiels.

Q: Combien les organisations devraient-elles budgéter pour la sécurité email ? R: Les budgets de sécurité varient typiquement de 2-10€ par utilisateur par mois pour la protection de base à 15-50€+ pour les solutions de niveau entreprise. Les organisations devraient considérer la sécurité email comme un investissement d'affaires critique plutôt qu'une simple dépense IT.

Q: Les petites entreprises peuvent-elles implémenter une sécurité email efficace ? R: Oui, les petites entreprises peuvent atteindre une excellente protection grâce à des solutions basées cloud qui fournissent une protection de niveau entreprise à des prix abordables. Beaucoup de fournisseurs offrent des solutions évolutives spécifiquement conçues pour les petites et moyennes entreprises.

Q: À quelle fréquence les politiques de sécurité email devraient-elles être mises à jour ? R: Les politiques de sécurité devraient être révisées et mises à jour au moins annuellement, ou quand des changements significatifs se produisent dans le paysage des menaces, infrastructure technologique ou exigences réglementaires.

Q: Quelle est la plus grande erreur que font les organisations en sécurité email ? R: La plus grande erreur est de se reposer uniquement sur la technologie sans adresser le facteur humain. La protection efficace nécessite des programmes complets de formation et sensibilisation utilisateur, car l'erreur humaine compte pour la majorité des attaques basées email réussies.

Q: Comment les organisations peuvent-elles mesurer l'efficacité de la sécurité email ? R: L'efficacité peut être mesurée à travers des métriques comme les taux de détection de menaces, taux de faux positifs, temps de réponse aux incidents et scores de sensibilisation utilisateur. Les organisations devraient aussi mener des évaluations régulières et tests de pénétration pour identifier les vulnérabilités.

Vous recherchez plus de conseils sur le dépannage et la gestion des e-mails ? Consultez ces articles connexes :

Vous cherchez plus de conseils pour le dépannage et la gestion des e-mails ? Consultez ces articles connexes :

Maîtrisez votre parcours startup avec notre guide complet. Apprenez les étapes essentielles du parcours startup, surmontez les défis communs du parcours startup, et développez l'état d'esprit nécessaire pour transformer votre idée en sortie commerciale réussie grâce à la planification stratégique du parcours startup.

📖 Guides

Maîtrisez la communication IA avec notre guide complet. Apprenez les technologies de communication IA, les stratégies d'implémentation, les applications, les avantages, les défis et les tendances futures pour les entreprises et individus recherchant l'excellence en communication IA.

📖 Guides

Maîtrisez le développement IA avec notre guide complet. Apprenez les frameworks, outils, meilleures pratiques et stratégies d'implémentation pour construire des applications IA puissantes du concept au déploiement.

📖 Guides